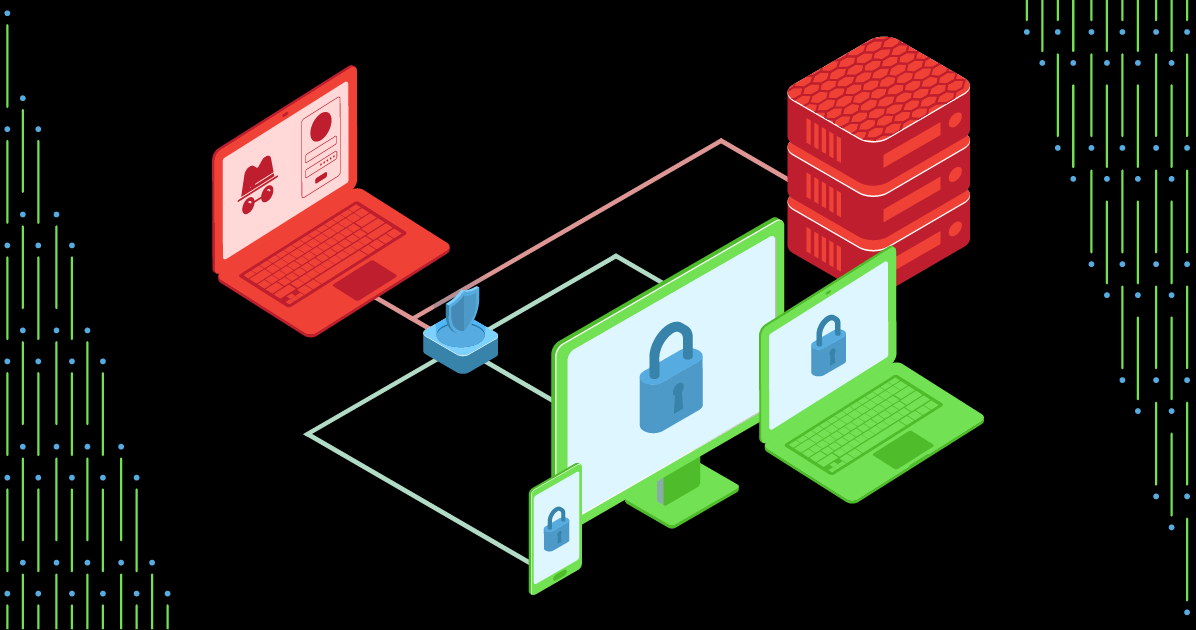

Hoe lok je hackers in de val met een honeypot?

Wat is een honeypot?

Je bent vast wel bekend met de geïllustreerde beer Winnie de Poeh, die altijd op zoek is naar potten honing en daardoor vaak in de problemen komt. Mogelijk komt hier de term honeypot vandaan. In dit geval is de hongerige beer een hacker en de honingpot een computersysteem dat er uitziet als een echt systeem, inclusief kwetsbaarheden voor hackers en virussen. Maar eigenlijk is het een val, dat cybercriminelen lokt, afleidt en uitgebreid monitort.

Inhoudsopgave

Een honeypot moet eruit zien als een echt computersysteem, zodat de hacker het niet kan onderscheiden van een authentiek doelwit. Om de val aantrekkelijker te maken worden verschillende technieken gebruikt. Je kunt er immers niet vanuit gaan dat een muis uit zichzelf in een muizenval loopt, je dient hem te lokken met een stukje kaas. Een honeypot lokt hackers door:

- Een systeem na te bootsen dat hackers interessant vinden, zoals een factureringssysteem van een bedrijf. Gegevens zoals creditcardnummers zijn namelijk erg waardevol voor hackers.

- Bewust beveiligingslekken in te bouwen, zoals open poorten of zwakke wachtwoorden. Zo kunnen hackers met behulp van bijvoorbeeld een poortscan het systeem makkelijk binnendringen.

- Informatie met opzet ergens achter te laten, zoals een e-mailadres dat wordt gevonden door bots of phishers die schadelijke berichten uitsturen.

Doelen honeypot

Honeypots worden niet gebruikt om een specifiek probleem aan te pakken en tegen te gaan, maar om informatie te verzamelen. Hierdoor kan een honeypot worden ingezet voor verschillende doelen:

- Informatie over aanvallen analyseren en o.a. verspreiding van virussen tegengaan.

- Gegevens van de hacker achterhalen zodat deze aangehouden kan worden.

- Inzicht krijgen in de gebruikte technieken, de interesses van de hackers en de locaties waar de gestolen data wordt opgeslagen.

- Bestaande en nieuwe dreigingen beoordelen en signaleren om de beveiliging van echte systemen te verbeteren.

IT security & honeypot

Hoewel honeypots een goede manier zijn om informatie te verzamelen over hackers, moet je wel weten waar je mee bezig bent als je een honeypot opzet. Zo niet, dan trappen de hackers niet in de val of maken ze er zelfs misbruik van. Daarom worden honeypots voornamelijk opgezet door beveiligingsexperts van grote bedrijven. Deze honeypots worden vervolgens weer aan andere bedrijven aangeboden. Zo kun je er wel weer zelf gebruik van maken. De IT-experts krijgen verregaande toegang tot al je systemen, dus wees nauwkeurig bij het uitzoeken van betrouwbare IT security-professionals.

Deze technische beveiligers zetten overigens niet alleen honeypots op om deze aan andere bedrijven te verkopen. Deze worden namelijk ook ingezet als trainingstool. Weet jouw personeel welke acties ondernomen moeten worden wanneer een honeypot een dreiging detecteert? In de beveiligde omgeving van de honeypot kan dit getest en geleerd worden, zonder dat het een directe bedreiging vormt voor alle echte bestanden en informatie.

Honeypots interactieniveaus

Er bestaan verschillende soorten honeypots, die op drie manieren gecategoriseerd kunnen worden: het interactieniveau, de gebruikers en het doel. Eerst bespreken we de mate van interactie die een honeypot met de indringer heeft. Hierop gebaseerd kunnen honeypots worden ingedeeld in twee verschillende categorieën: honeypots met lage en met hoge interactie.

Honeypots met lage interactie

Honeypots met lage interactie maken gebruik van minder middelen en zijn daardoor een stuk eenvoudiger op te zetten. Deze systemen verzamelen informatie over het type dreiging en waar deze vandaan komt. Door een honeypot met lage interactie wordt geen uitgebreide informatie verzameld en wordt de hacker niet lang beziggehouden.

Honeypots met hoge interactie

Dit in tegenstelling tot honeypots met hoge interactie, die als doel hebben om de hackers zoveel mogelijk tijd in het systeem te laten doorbrengen. Hierdoor wordt een grote hoeveelheid informatie verzameld, zoals de werkwijze van de aanvallen, het doel en de locatie waar gestolen informatie wordt opgeslagen. Door het hoge aantal resources dat deze honeypots nodig hebben, is het moeilijker en duurt het langer om deze op te zetten.

Een andere manier om onderscheid te maken tussen verschillende honeypots is door te kijken naar door wie de honeypot wordt gebruikt. Op deze manier kunnen honeypots worden ingedeeld in productie en onderzoek.

Productie honeypot

Productie honeypots worden voornamelijk door bedrijven gebruikt om indringers te identificeren, aanvallers af te leiden van de legitieme servers en de gehele beveiliging te verbeteren. Een productie honeypot wordt in het systeem van het interne netwerk van een bedrijf geplaatst. Deze systemen hebben vaak lage interactie en zijn daarom minder complex.

Onderzoek honeypot

Onderzoek honeypots worden vooral gebruikt om de bedreigingen zelf te onderzoeken, zonder dat deze gerelateerd zijn aan een specifiek bedrijf. Deze honeypots zijn ingewikkeld, verzamelen uitgebreide informatie en worden voornamelijk gebruikt door wetenschappers, het leger en de overheid. Deze instanties maken gebruik van honeypots om bedreigingen beter te leren begrijpen en keuzes te maken over toekomstige ontwikkelingen van en investeringen in nieuwe beveiligingssystemen.

Soorten honeypots

De laatste manier om honeypots te categoriseren, is door te kijken naar het doel waarvoor ze worden ingezet. Welke bedreiging dient geïdentificeerd te worden door de honeypot? De meest voorkomende voorbeelden zetten we hier op een rijtje.

E-mailvallen

Deze soort honeypots worden ook wel spamvallen genoemd. De val laat een nep e-mailadres op het internet achter, zodat deze door een spammer gevonden wordt. Alle berichten afkomstig van het e-mailadres en IP-adres van deze spammer kunnen vervolgens worden geblokkeerd.

Afleidingsdatabase

Databases worden vaak het slachtoffer van hackers die bijvoorbeeld een SQL injectie gebruiken. Deze aanval wordt niet herkend en tegengehouden door een gewone firewall. Daarom maken bedrijven vaak gebruik van een database honeypot. Deze afleidingsdatabase vangt de aanval op, zodat deze niet bij de echte bestanden terechtkomt.

Malware-honeypot

Malware honeypots lokken aanvallen van malware uit. Dit doen ze door apps of apparaten zoals USB’s na te bootsen en ervoor te zorgen dat de malware het apparaat aanvalt. Vervolgens kan het malafide programma worden geanalyseerd om kwetsbaarheden uit te sluiten of anti-malwaresoftware te ontwikkelen.

Spider-honeypot

Een spider, ook wel webcrawler genoemd, is een bot die het internet rondstruint opzoek naar nieuwe websites. De meest bekende crawler heet Googlebot, die voor Google constant nieuwe webpagina’s indexeert. Maar spiders kunnen ook schadelijk zijn. Een spider-honeypot vangt deze spiders door webpagina’s en links aan te maken die alleen voor de bots toegankelijk zijn. Hierdoor wordt de detectie en het blokkeren van de schadelijke crawlers vergemakkelijkt.

Client-Honeypot

In tegenstelling tot de bovenstaande soorten, wachten client honeypots niet af tot een aanvaller in de val trapt. Deze servers gaan juist actief op zoek naar kwaadwillende servers die door hackers gebruikt worden. Wanneer de honeypot zo’n server heeft gevonden, observeert het de aanpassingen die een hacker aan de server maakt gedurende een aanval.

Honeynet

Wanneer twee of meer honeypots worden gecombineerd op een netwerk, wordt dit ook wel een honeynet genoemd. Deze worden voornamelijk ingezet op een groter netwerk waarin één honeypot niet voldoende is. Het doel van een honeynet is om de methodes en motieven van een aanvaller bij te houden en tegelijkertijd al het inkomend en uitgaand verkeer te reguleren.

Honeypot voordelen: waarom worden ze gebruikt?

Na het lezen van voorgaande informatie, zul je begrijpen dat hackers geen fan zijn van honeypots. Ze worden er immers door in de gaten gehouden en verdoen er hun tijd mee. Voor de gebruiker van een honeypot brengt het systeem juist wel meerdere voordelen met zich mee.

Patronen, technieken en kwetsbaarheden herkennen

Omdat een honeypot vooral informatie opslaat, wordt veel duidelijk over de technieken die de aanvaller gebruikt en nieuwe aanvallen. Vervolgens kan deze informatie ingezet worden door beveiligingsexperts om een oplossing te bedenken tegen deze technieken. Aanvullend hierop worden patronen herkend, zoals IP-adressen die uit een bepaald land komen, maar ook systemen die het grootste doelwit zijn en de wijze waarop wachtwoorden worden gekraakt. Bovendien kan hiermee gecontroleerd worden hoe goed de beveiliging van het netwerk is en welke kwetsbaarheden mogelijk moeten worden opgelost.

Lage lasten

Honeypots behoeven weinig onderhoud. Dit komt met name doordat ze geen false positives veroorzaken. Al het verkeer wat door een honeypot wordt opgevangen is namelijk een relevante dreiging. Hierdoor hoeft geen grote hoop aan mogelijke dreigingen worden uitgezocht om de echte aanvallen er tussenuit te vissen. Dit scheelt niet alleen werklast, maar ook resources en kosten. Hoogstaande hardware is namelijk niet nodig, want honeypots draaien ook op oude computers. Bovendien zijn online voldoende kant-en-klare honeypots te vinden.

Interne dreigingen

Meestal denk je bij hackers aan aanvallen van buitenaf, maar ook interne dreigingen kunnen voorkomen. Bijvoorbeeld een werknemer die bestanden wil stelen. Ook wanneer het een hacker lukt om door de firewall en/of virusscanner te breken, kan de honeypot deze nog detecteren. Het vormt dus een extra laag bescherming bovenop de bestaande beveiligingssoftware.

Afleiding voor aanvallen

Zoals hierboven al even werd aangegeven, is een bijkomend voordeel van honeypots dat ze aanvallers afleiden en verlangzamen. De honeypot informeert je direct over de aanval, zodat de hacker niet ongemerkt toegang krijgt tot je echte informatie en bestanden.

Honeypot beperkingen

Naast de genoemde voordelen, hebben honeypots ook enkele beperkingen.

Geen oplossing voor cyberveiligheid

Honeypots hebben als functie om data te verzamelen en informatie te geven over de aanval. Dit betekent dat het je cybersecurity niet kan vervangen. Aanvallen op je echte systeem houd je er namelijk niet mee tegen, je kunt alleen je systeem verbeteren door de informatie die de honeypot je geeft.

Poort naar het echte systeem

Goed geconfigureerde honeypots zorgen ervoor dat hackers niet zien dat ze te maken hebben met een honeypot. Deze ziet er namelijk uit als een echt systeem. Maar als de aanvaller wel ontdekt dat het een honeypot is, dan kunnen ze er misbruik van maken. Ze geven dan bijvoorbeeld verkeerde informatie door aan de honeypot en gebruiken het zelfs als manier om je echte systemen binnen te dringen.

Technische tekortkomingen

Alle besturingssystemen kunnen technische tekortkomingen bevatten, zo ook een honeypot. Honeypots kunnen bijvoorbeeld niet alles detecteren, maar richten zich op een specifieke activiteit. Daarom is het belangrijk om niet alleen op de honeypot te vertrouwen om je cybersecurity up-to-date te houden.

Jouw informatie beveiligen tegen hackers

Naast het inzetten van honeypots door beveiligingsexperts, kun je ook zelf een aantal maatregelen nemen om je data te beschermen. We noemen hier enkele voorbeelden.

Gebruik een VPN

Een VPN (Virtueel Privé Netwerk) beschermt jouw online dataverkeer. Het enige dat je hiervoor hoeft te doen is een VPN-abonnement nemen. Zodra dit is gelukt, kun je een veilige verbinding opstellen. Dit doe je zo:

- Download de app die de VPN-provider voor jouw apparaat aanbiedt en log in

- Verbind je apparaat met één van de beschikbare VPN-servers

- Dat is alles! Je internetverkeer wordt nu beveiligd zodra het jouw apparaat verlaat

- Ditzelfde geldt voor data die jouw kant op komt

Naast het verbergen van je internetdata, zorgt een VPN er ook voor dat je locatie wordt verborgen. Dit doet het doordat jouw apparaat het IP-adres van de VPN-server overneemt. Met dit IP-adres kan normaal je locatie worden gevonden, maar met een VPN niet meer. Ben je op zoek naar de beste VPN, lees dan vooral onze uitgebreide VPN-reviews.

Veilige wachtwoorden en tweestapsverificatie

Hoe makkelijker je wachtwoord, hoe sneller een hacker toegang heeft tot jouw account of apparaat. Klinkt heel logisch, maar toch hebben veel internetgebruikers eenvoudige wachtwoorden. Om jouw data beter te beveiligen is het slim om sterke wachtwoorden te kiezen én verschillende wachtwoorden te gebruiken voor ieder account. Je kunt jezelf dit proces vergemakkelijken door gebruik te maken van een wachtwoordmanager. Ook de beste wachtwoordmanagers vind je op deze site, of gebruik onze wachtwoordgenerator. Vergeet ook niet tweestapsverificatie in stellen, zodat je naast het wachtwoord op nog een andere manier moet aantonen dat jij het echt bent.

Update regelmatig

Het is zo makkelijk om een update weg te klikken als je bezig bent. Niemand heeft tijd om te wachten tot deze geïnstalleerd is. Toch is het slim om nieuwe updates te installeren zodra deze beschikbaar zijn. De software op je apparaat raakt namelijk verouderd als je dit niet doet, waardoor gaten kunnen ontstaan in de beveiliging van je data.

Kijk uit voor phishing

Phishing houdt in dat hackers naar je gegevens vissen. Dit kunnen ze doen door zich voor te doen als een bedrijf en je te bellen of mailen. Vervolgens wordt gevraagd of je op een link wil klikken of een bestand wil downloaden. Doe dit nooit zonder eerst te controleren wat de link of het bestand precies is! Phishers kunnen zo namelijk heel gemakkelijk je apparaat innemen of belangrijke gegevens achterhalen. Twijfel je of een link klopt? Dan kun je deze controleren via https://checkjelinkje.nl/.

Vind hier meer tips tegen phishing.

Gebruik een virusscanner

Door een virusscanner te installeren worden kwaadaardige programma’s en apps onderschept voordat deze schade kunnen toebrengen aan je apparaat of gegevens. Vergeet ook niet deze te updaten en zorg ervoor dat het programma iedere dag automatisch een scan uitvoert. Er zijn nogal wat van dit soort programmaatjes en daarom hebben we de beste virusscanners voor je op een rijtje gezet.

Verbind niet met openbare wifi

Tot slot. Hoe handig (en gratis) openbare wifi ook is, veilig zijn deze netwerken allesbehalve. Iedereen met toegang tot het netwerk kan meekijken met wat jij doet en welke inloggegevens je gebruikt. Het veiligste is om gebruik te maken van je mobiele data of om een VPN te installeren op je apparaat. Lees hier meer over de gevaren van openbare wifi.