WebRTC leak opsporen én voorkomen

Inhoudsopgave

Wat is WebRTC?

WebRTC is een protocol dat wordt gebruikt om audio en video te versturen. Je kunt er bijvoorbeeld mee videobellen. De verbinding wordt rechtstreeks gemaakt tussen de browser en de ontvanger. Dat noemen we peer-to-peer-communicatie. Omdat WebRTC in veel browsers standaard ondersteund wordt, hoef je geen extra plug-ins of programma’s te installeren.

Sinds 2011 wordt WebRTC steeds vaker gebruikt. In 2016 waren er naar schatting zo’n 2 miljard browsers geïnstalleerd met ondersteuning voor deze manier van communiceren. Sinds de COVID-19-pandemie nam het gebruik van dit protocol drastisch toe, omdat quarantaines en thuiswerken communicatie op afstand noodzakelijk maakten.

Welke diensten gebruiken WebRTC?

De kans dat je een dienst gebruikt die gebruik maakt van WebRTC, is groot. De grootste spelers in de markt voor videobellen gebruiken het. Denk bijvoorbeeld aan Facebook met Facebook Messenger, Google met Google Hangouts, Discord en de populaire app Houseparty.

Daarom is het ook voor jou belangrijk om te weten hoe WebRTC werkt, of het veilig is en wat je kunt doen om je veiligheid online te verbeteren.

Is WebRTC veilig?

Met zoveel mensen die WebRTC gebruiken, is het heel verstandig om je af te vragen of WebRTC wel veilig is. Je kunt immers gevoelige bedrijfsgegevens met elkaar bespreken, of een indringend, persoonlijk gesprek voeren. Het laatste dat je wilt, is dat iemand kan inbreken op de verbinding en je kan afluisteren.

In principe kun je stellen dat WebRTC veilig is om te gebruiken. Wanneer je een audio- of videogesprek start, genereren de zender en de ontvanger een willekeurige sleutel. Die wordt tijdens het verbinden met elkaar uitgewisseld. Er ontstaat dan een directe verbinding. De gegevens worden niet over een server gestuurd, maar direct van zender naar ontvanger. Van de ene browser naar de andere browser, dus. Dat maakt het gebruik van WebRTC over het algemeen veilig.

Wat is peer to peer WebRTC?

WebRTC werkt peer-to-peer. Wat houdt dat precies in? Peer-to-peer betekent dat er aan twee kanten een directe verbinding is. Oftewel, van de zender naar de ontvanger. De communicatie gebeurt rechtstreeks tussen de gesprekspartners. Er wordt wel verbonden met een server om elkaars publieke IP-adres en poort uit te wisselen, maar de verbinding zelf verloopt niet via de server.

De server die er tussen zit, stuurt steeds het verkeer tussen beide clients. Wanneer je dat zo hoort, zou er een alarmbel bij je moeten afgaan. Die data kan toch gestolen worden? Dat zou zeker zo zijn, als er geen encryptie werd gebruikt. Maar WebRTC vereist encryptie (versleuteling). Anders kan er geen verbinding tot stand worden gebracht.

Versleuteling WebRTC

We kennen allemaal SSL-encryptie. Dit is wat ‘http’ ‘https’ maakt. Oftewel: wat dat groene slotje geeft in je browser als je een website bezoekt. Zoiets gebeurt ook als je verbinding maakt met WebRTC. Ieder verstuurd pakketje vraagt om bevestiging en ieder ontvangen pakketje deelt de sleutel. Daarvoor wordt een zogenaamde STUN-server gebruikt. Je mag deze term meteen weer vergeten, maar het zorgt er wel voor dat de verbinding doorgaans veilig is. Onversleutelde verbindingen zijn verboden bij WebRTC.

Wat niet versleuteld wordt, is je IP-adres. Dat houdt in dat verbindingen elkaar kunnen zien. Daarmee is WebRTC zelf wel veilig, maar niet waterdicht. Sterker: het uitwisselen van IP-adressen kan grote gevolgen hebben voor eindgebruikers.

Wat houdt het IP-lek in?

Zodra gebruikers verbinding met elkaar maken, gaat het mis. Je zet een audio- of videoverbinding op, en daarbij worden IP-adressen uitgewisseld. De andere kant kan jouw IP-adres zien. Dat IP-adres kan gebruikt worden om je te volgen, te traceren, je te hacken of DDoS-aanvallen op uit te voeren. Omdat het eigenlijk niet de bedoeling is dat die adressen zichtbaar zijn voor anderen, zien cybersecurity experts dit als een lek.

Iedereen die WebRTC gebruikt, of het aan heeft staan in zijn browser, geeft zijn IP-adres door. Met de WebRTC-standaard kunnen externe gebruikers eenvoudig het IP-adres van een netwerkgebruiker bepalen. De enige manier om het lek te voorkomen, is door WebRTC uit te schakelen. Daarnaast zijn er nog andere veiligheidsmaatregelen die je kunt nemen om veiliger te internetten.

WebRTC leak opsporen: zonder en met VPN

Heb jij te maken met het WebRTC-lek? Dat kun je bekijken door een VPN te gebruiken en een online WebRTC leak test aan te wenden. Als de leak checker aangeeft dat je een lek hebt, zijn er manieren om te verifiëren of dat klopt. Dit zijn de zes stappen die je moet nemen:

Stap 1: verbreek de verbinding met je VPN.

Stap 2: open een nieuwe pagina in een nieuw scherm en ga naar een pagina die je IP checkt.

Stap 3: Schrijf het publieke IP-adres op.

Stap 4: Sluit de pagina.

Stap 5: Verbind je VPN opnieuw en open de IP-check-pagina weer.

Stap 6: Als je hetzelfde IP-adres ziet, heb je te maken met het WebRTC-lek. Zie je een ander IP-adres? Dan is je verbinding veilig.

Je kunt op verschillende sites een WebRTC leak test doen. Dit is een eenvoudige manier om je verbinding te testen. Je krijgt het resultaat direct te zien. Bij veruit de meeste gebruikers zal verschijnen dat het lek aanwezig is en het echte IP-adres kan worden onthuld.

Welke browsers zijn kwetsbaar voor WebRTC lekken?

In principe ondersteunen de meest gebruikte browsers WebRTC. Google begon daarmee, met Google Chrome. Al snel volgden ook Safari van Apple en Microsoft Edge. Mozilla Firefox en Opera ondersteunen deze vorm van communicatie ook.

WebRTC is eigenlijk voor alle browsers hetzelfde. Het protocol verandert niet, ongeacht welke browser je gebruikt. Daarom kun je dus niet stellen dat het gebruik van deze vorm van communicatie met de ene browser veiliger is dan met de andere. Chrome is qua WebRTC dus niet veiliger dan Safari of Edge, of andersom. De conclusie is dus dat alle browsers die deze ondersteuning bieden, ook kwetsbaar zijn voor de eerder besproken lekken.

Als je eigenlijk nooit videobelt of belt met audio via diensten als Facebook Messenger en Google Hangouts, is het een verstandig idee om WebRTC helemaal uit te schakelen. Je kunt het dan niet meer in je browser gebruiken, maar voorkomt daarmee ook dat je IP-adres onbedoeld uitlekt via dit protocol.

WebRTC uitschakelen in Chrome

Helaas is WebRTC niet standaard uit te schakelen in Chrome. Er zijn geen gemakkelijke stappen om te nemen. Wil je het toch uitschakelen? Dan moet je in de configuratiebestanden parameters aanpassen. Als je niet zo technisch onderlegd bent, kan dit een hele klus zijn. Doe je iets verkeerd in de code, dan kan heel Chrome stoppen met werken.

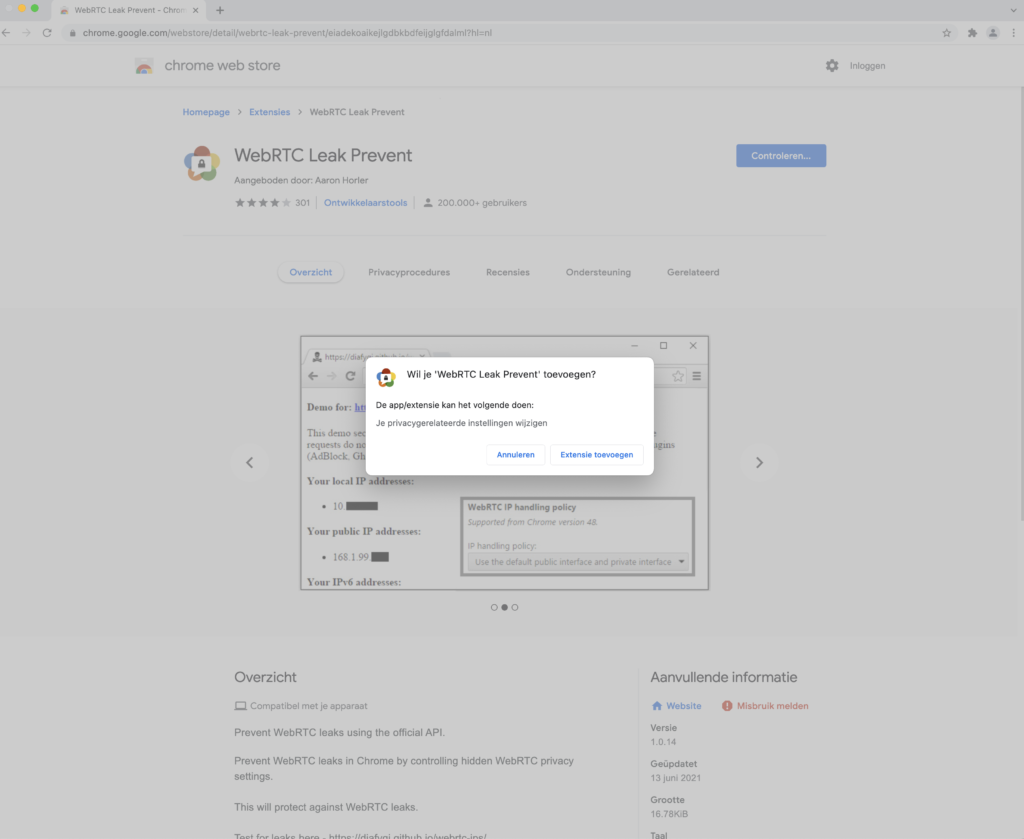

Daarom is het beter een extensie te gebruiken. Een extensie als WebRTC Leak Prevent voorkomt lekken in WebRTC. Deze extensie verandert alleen de beveiligingsinstellingen en de privacyinstellingen. Het schakelt het protocol dus niet helemaal uit.

Leak Prevent installeren doe je als volgt:

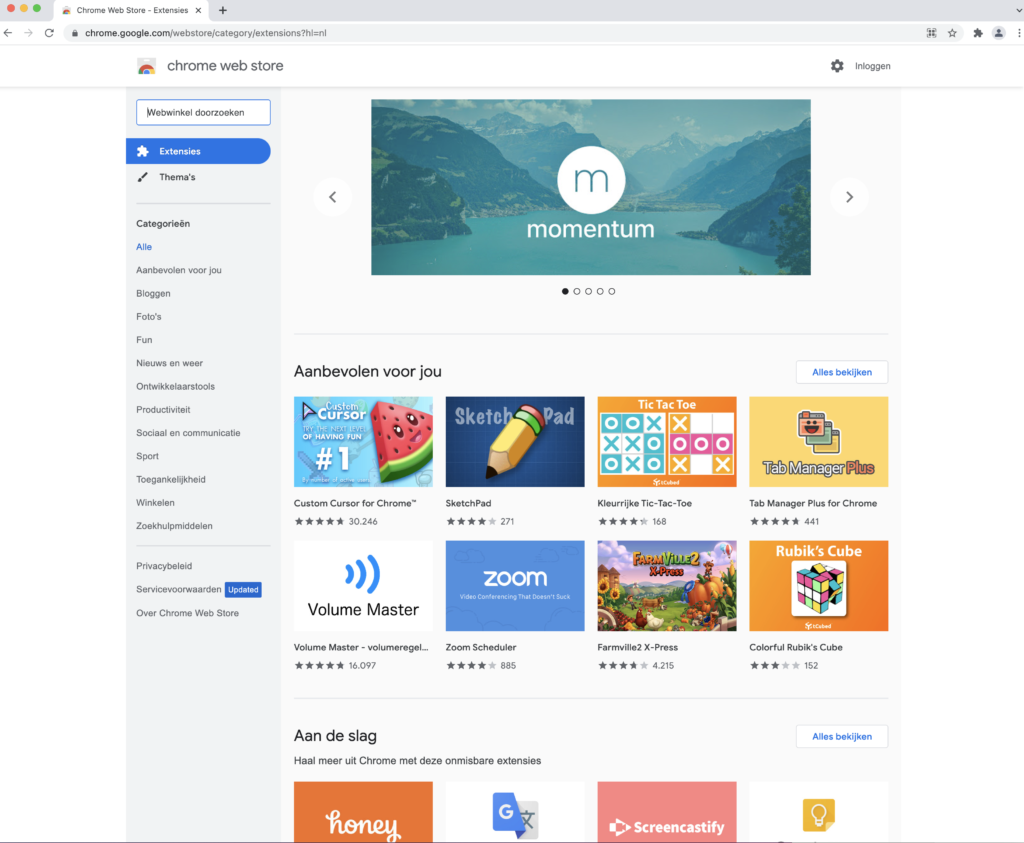

- Ga naar de Chrome WebStore

- Klik op ‘Webwinkel doorzoeken’;

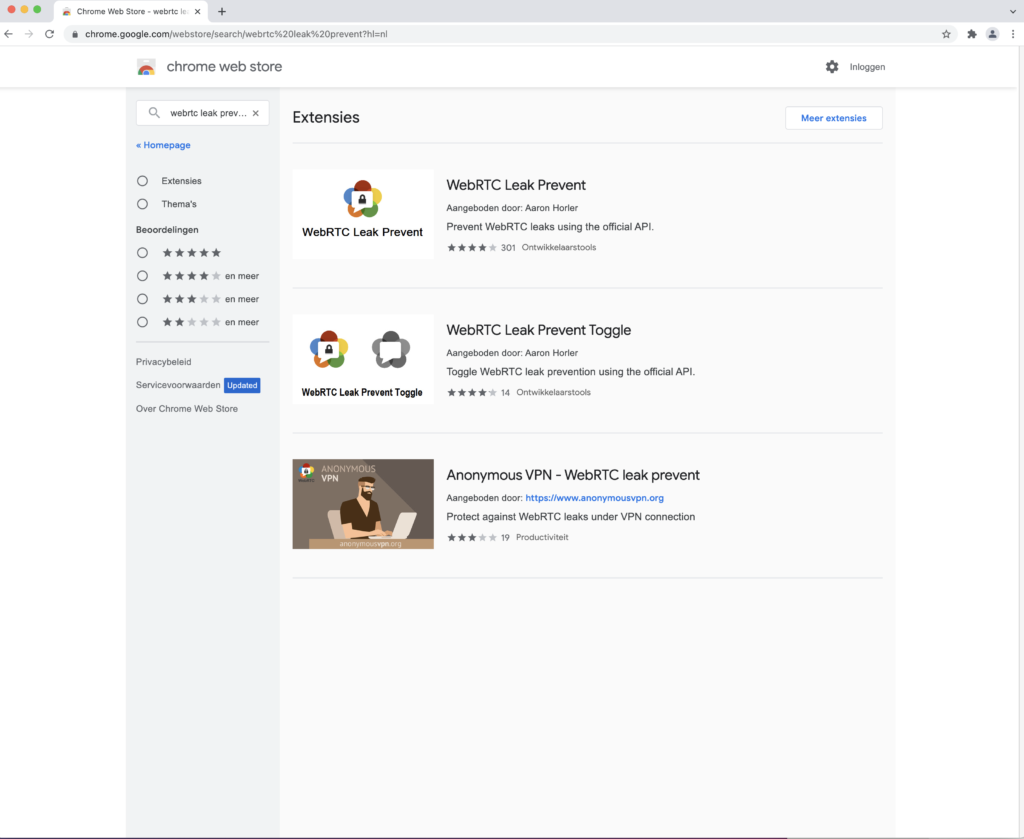

- Zoek op ‘WebRTC Leak Prevent’;

- Klik bij de zoekresultaten op ‘WebRTC Leak Prevent’;

- Klik op ‘Toev. aan Chrome’;

- Klik in de popup op ‘Extensie toevoegen’;

- WebRTC Leak Prevent staat nu aan.

WebRTC uitschakelen in Safari

Apple werkt niet met configuratiebestanden en flags, maar met overzichtelijke knoppen. Daarom is het ook niet ingewikkeld WebRTC uit te schakelen in Safari. Dat doe je door deze stappen te nemen:

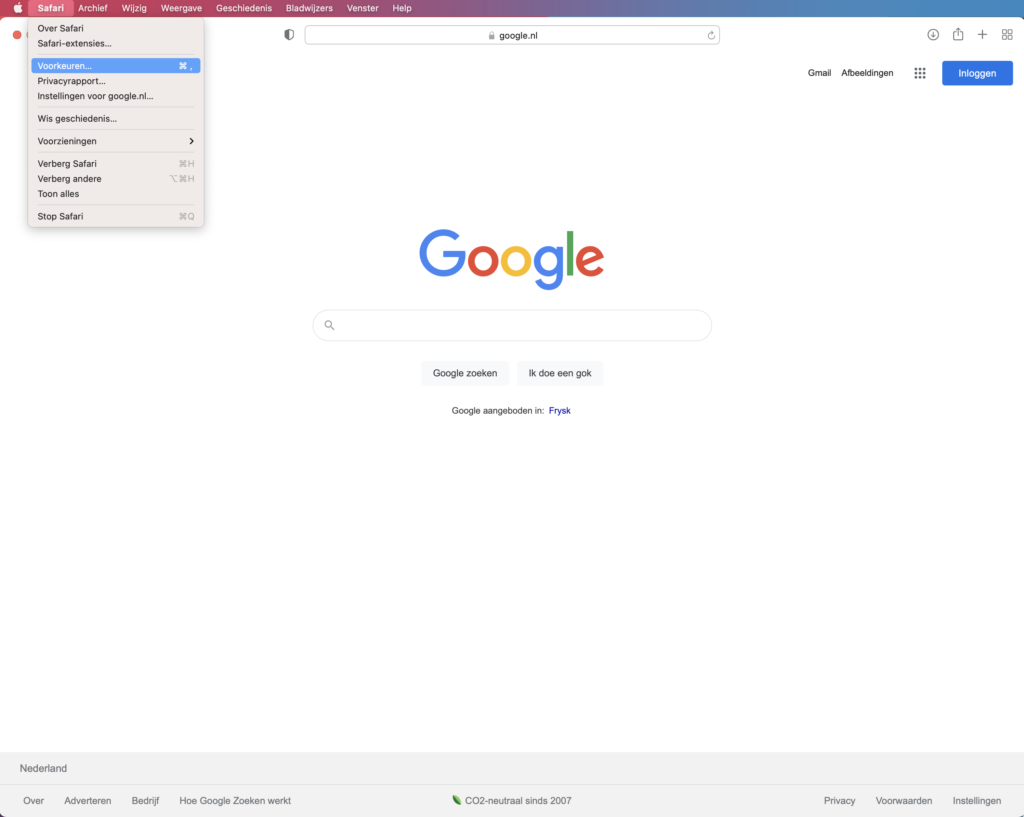

- Klik op Safari bovenin beeld;

- Klik op Voorkeuren;

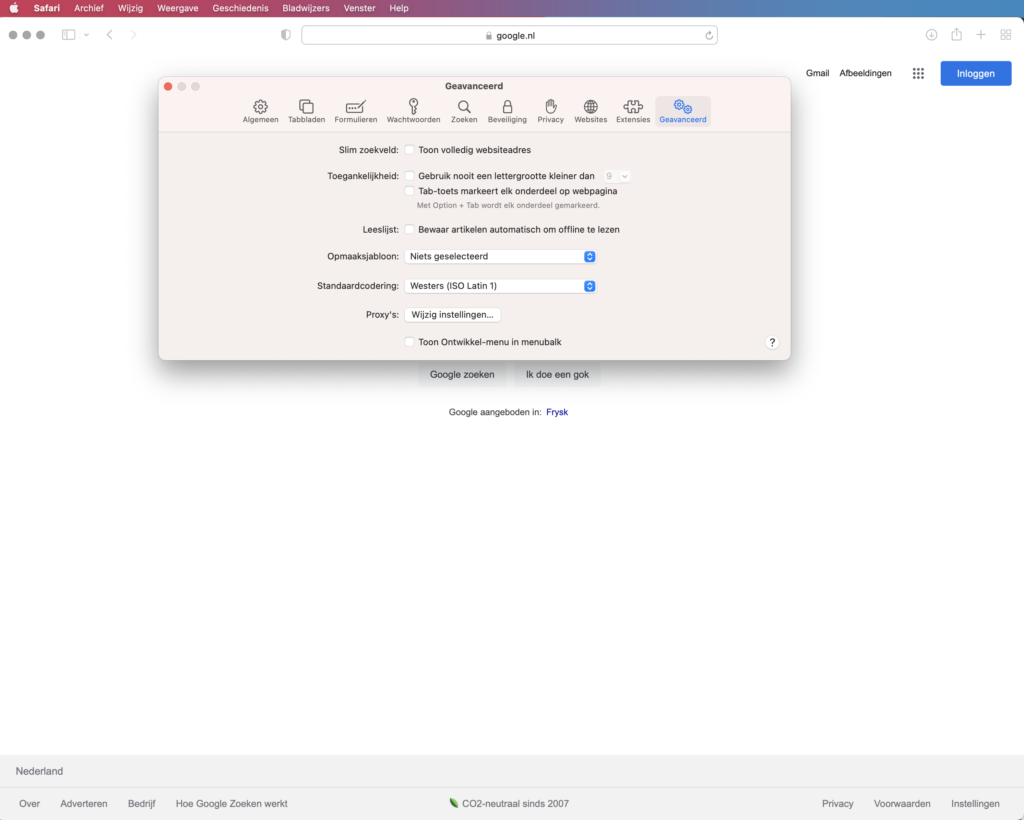

- Klik op Geavanceerd;

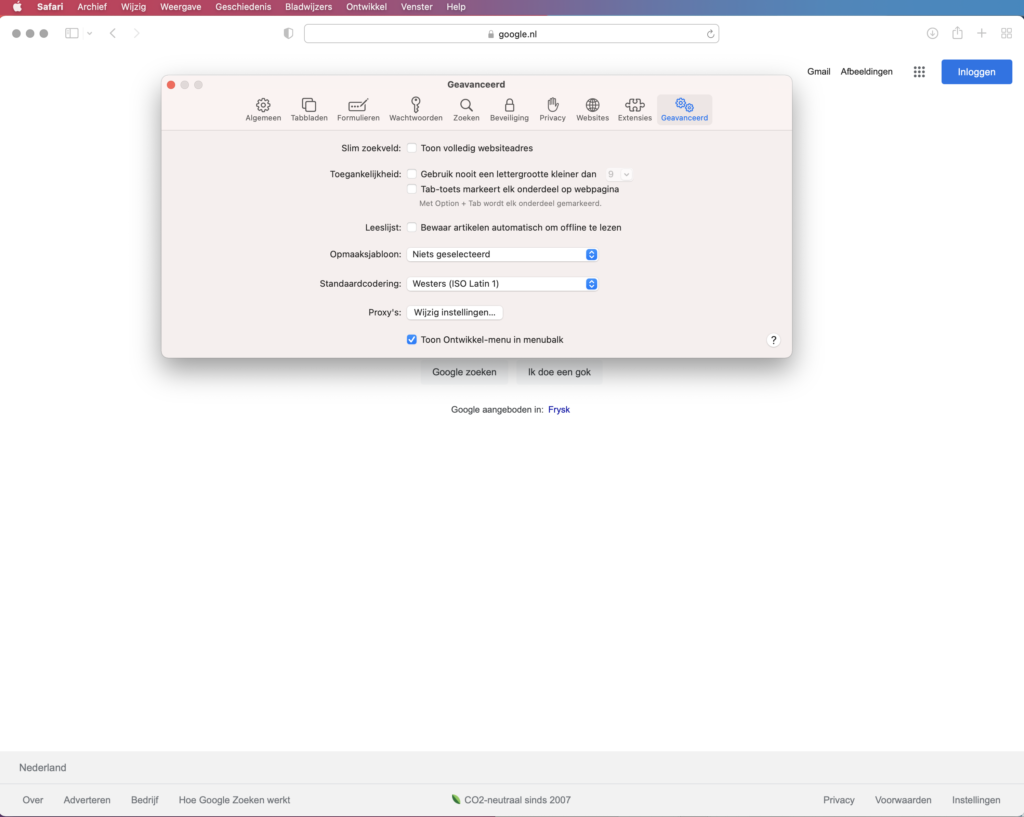

- Selecteer ‘Toon ontwikkel-menu in menubalk’;

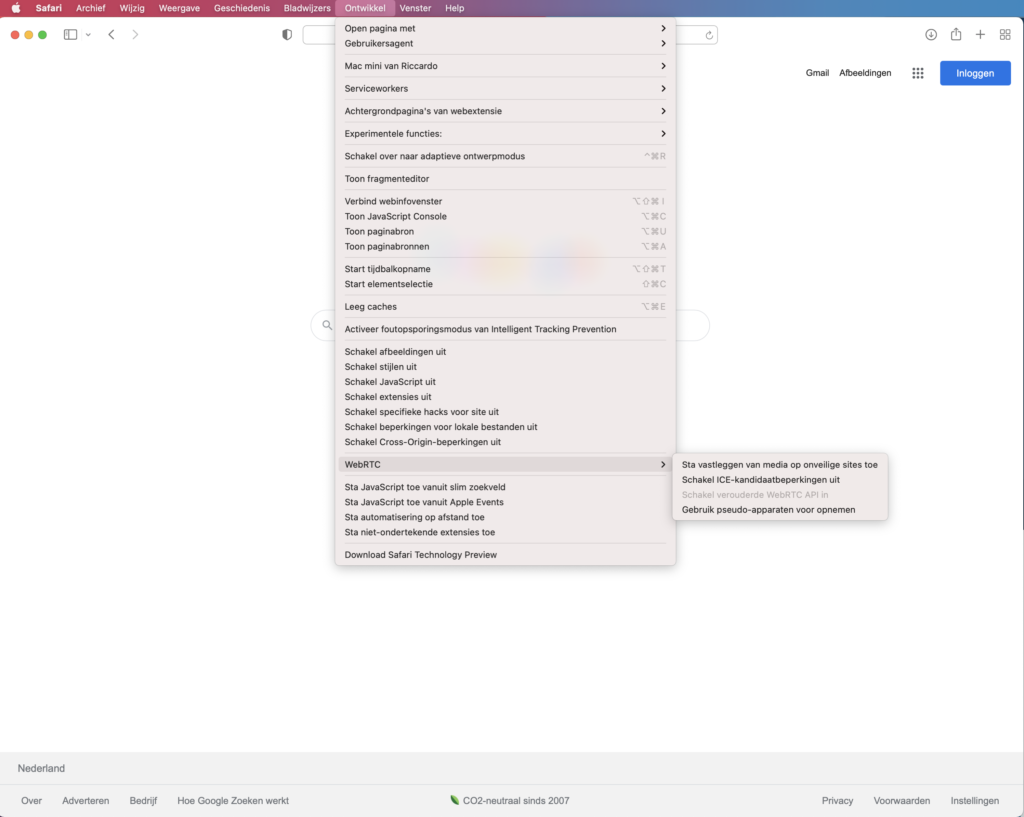

- Klik het scherm weg en klik op ‘Ontwikkel’ bovenin je menubalk;

- Selecteer ‘WebRTC’ en haal het vinkje weg bij ‘Schakel verouderde WebRTC-API in’;

- WebRTC is uitgeschakeld.

WebRTC uitschakelen in Firefox

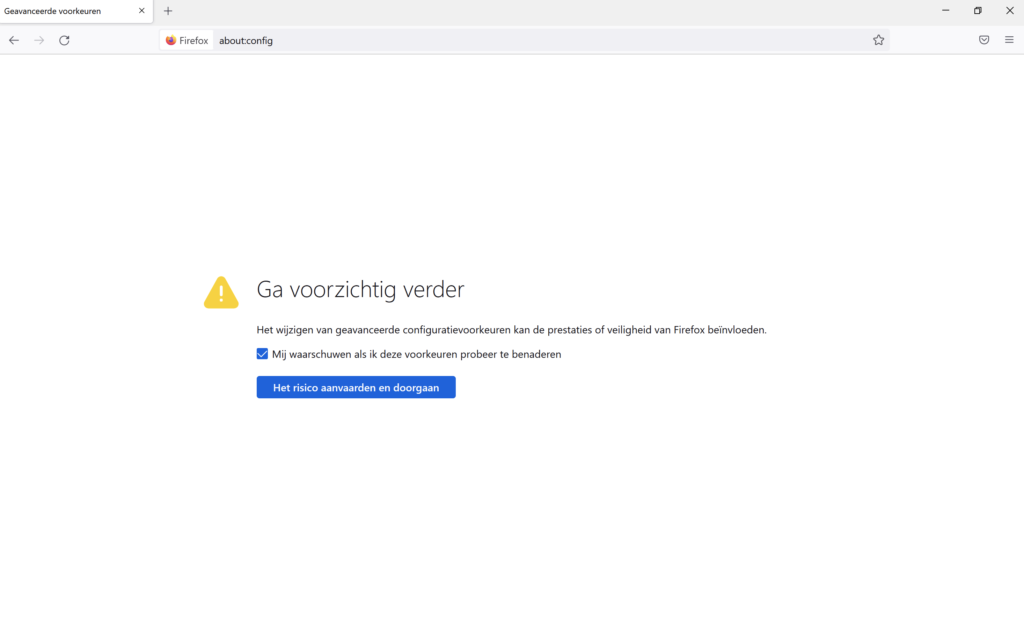

Gelukkig is Firefox wat opener in het uitschakelen van WebRTC dan Chrome. Met deze stappen schakel je WebRTC helemaal uit:

- Typ about:config in je browser;

- Druk op enter;

- Je krijgt de melding dat je voorzichtig moet zijn;

- Klik op ‘Het risico aanvaarden en doorgaan’;

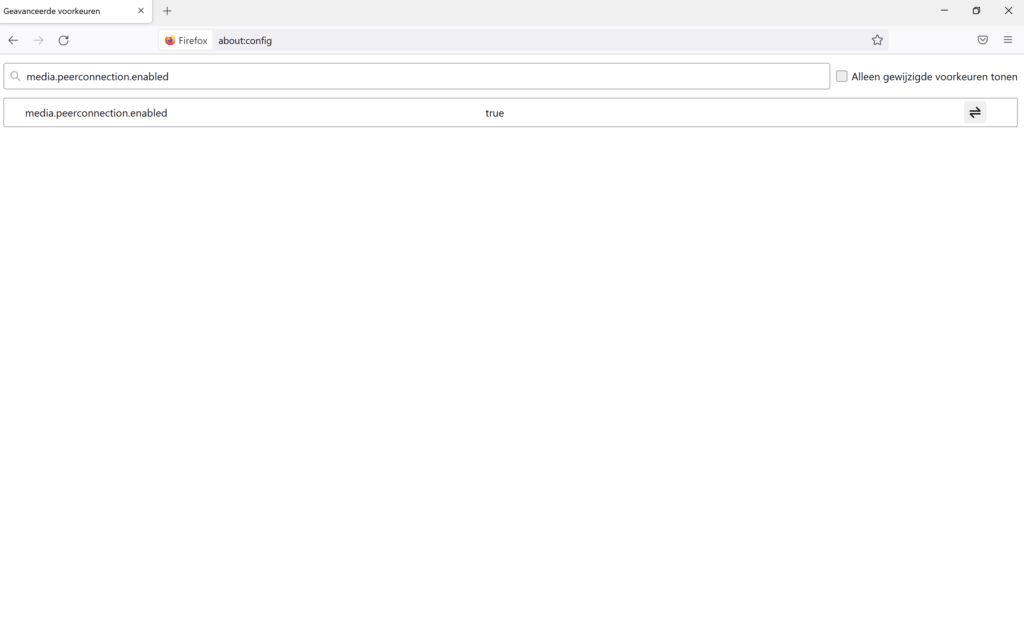

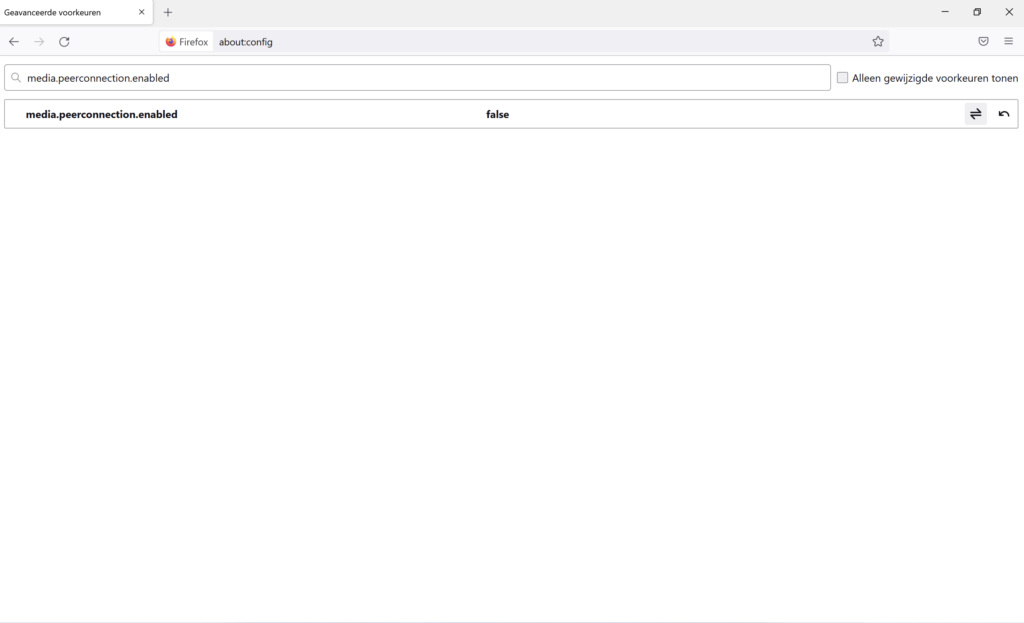

- Zoek in de zoekbalk op media.peerconnection.enabled;

- Verander de waarde van true naar false door er twee keer op te klikken;

- WebRTC is uitgeschakeld.

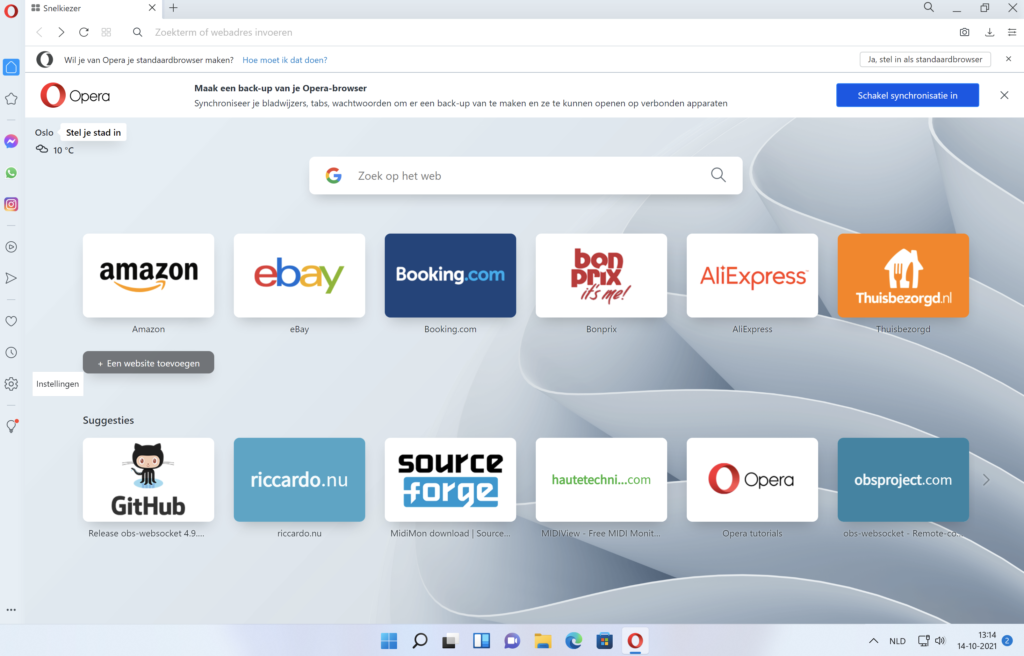

WebRTC uitschakelen in Opera

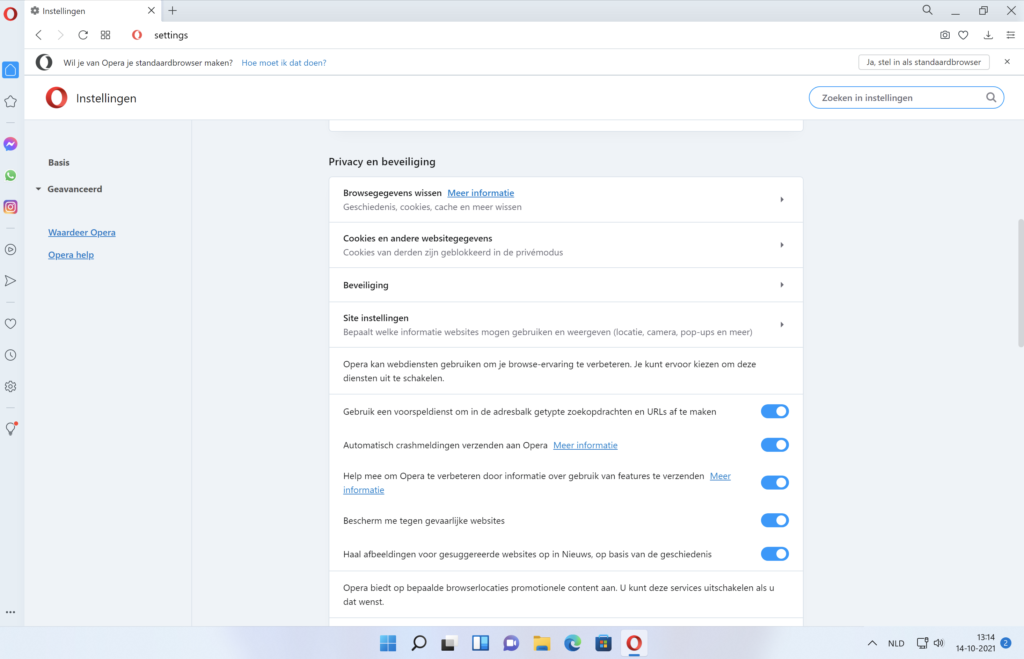

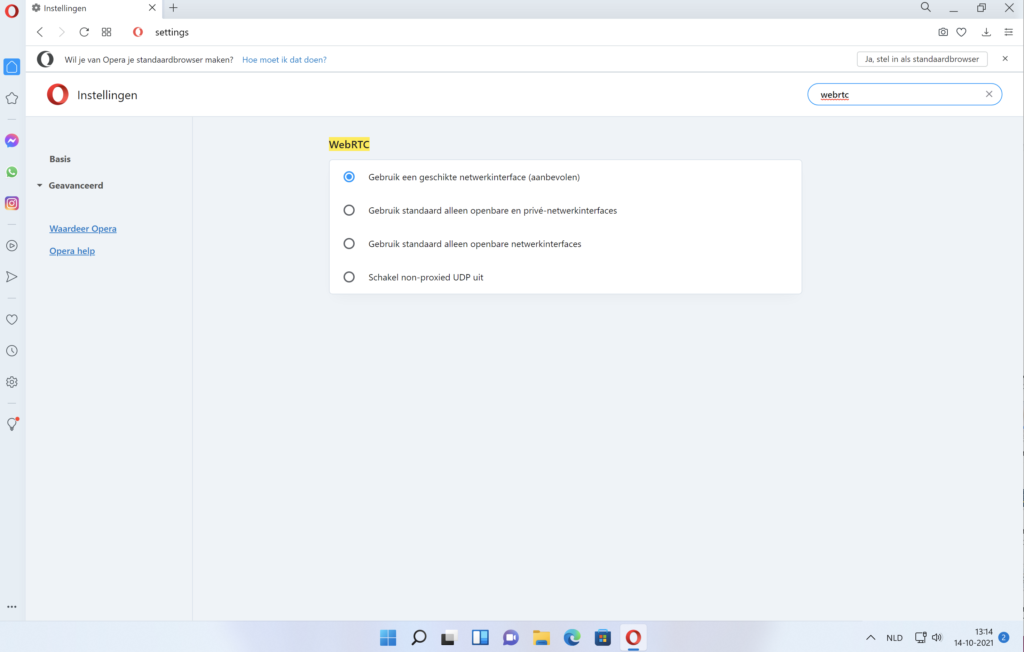

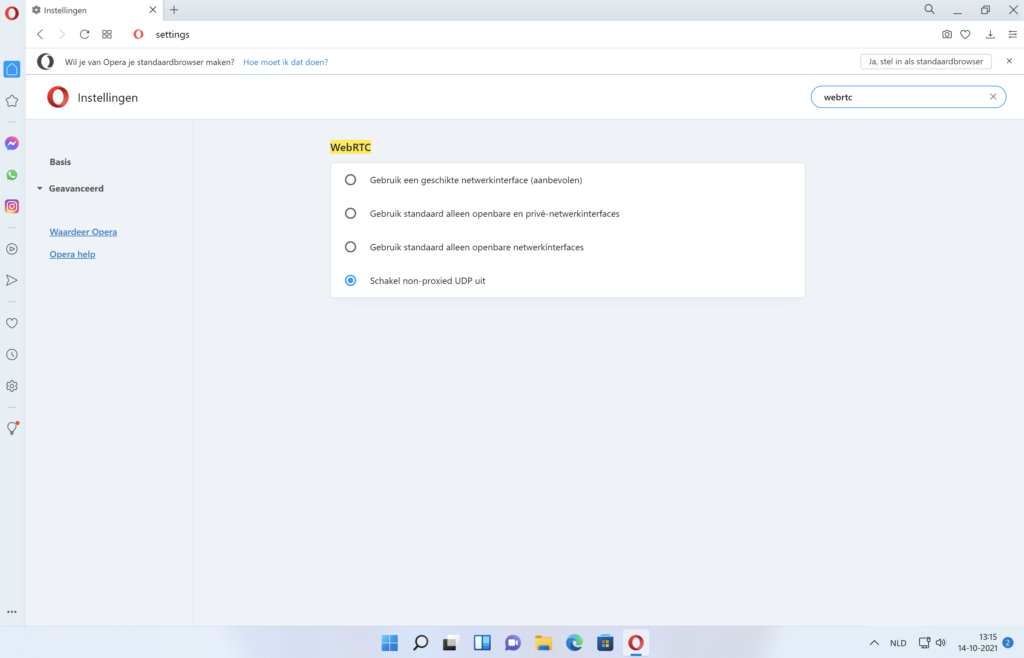

Om WebRTC uit te schakelen in Opera, schakel je niet de hele communicatie uit, maar blokkeer je alleen het onveilige deel: de zogenaamde ‘non-proxied UDP’. Dat doe je zo:

- Klik in het linkermenu op ‘Instellingen’;

- Ga naar ‘Privacy & beveiliging’;

- Ga op zoek naar WebRTC;

- Klik op ‘Schakel non-proxied UDP’ uit;

- Het onveilige deel van WebRTC staat nu uit.

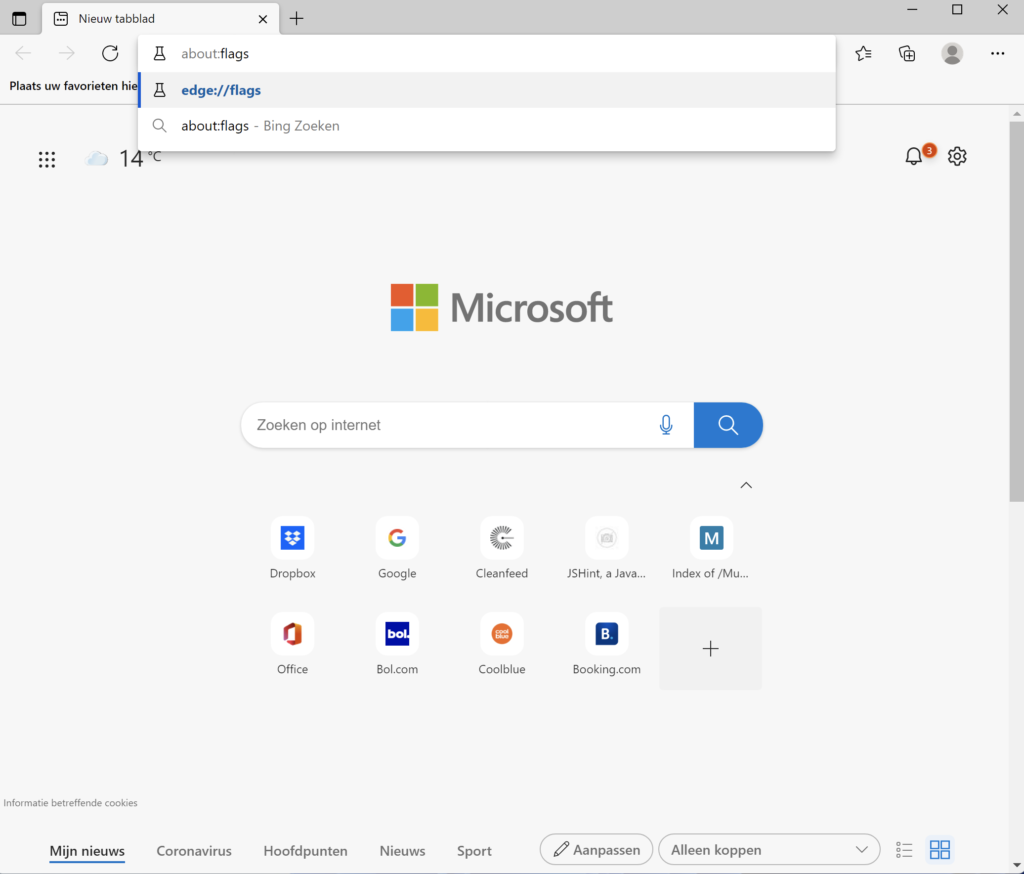

WebRTC uitschakelen in Microsoft Edge

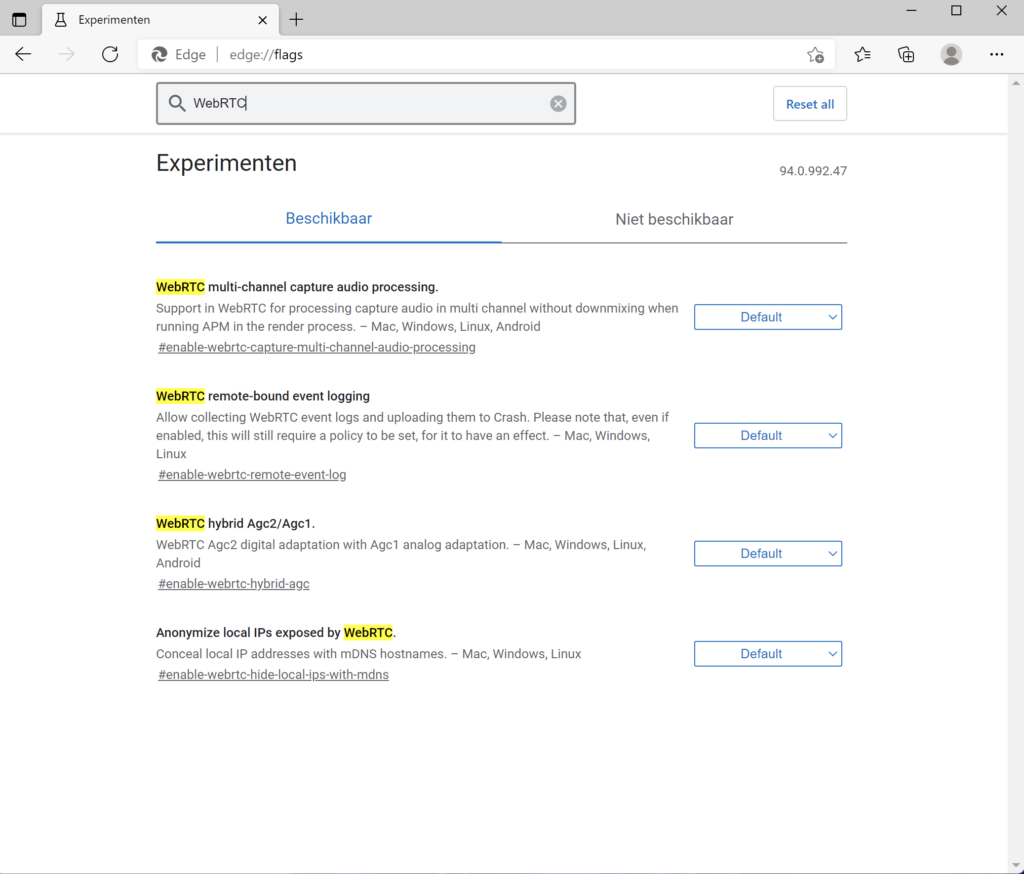

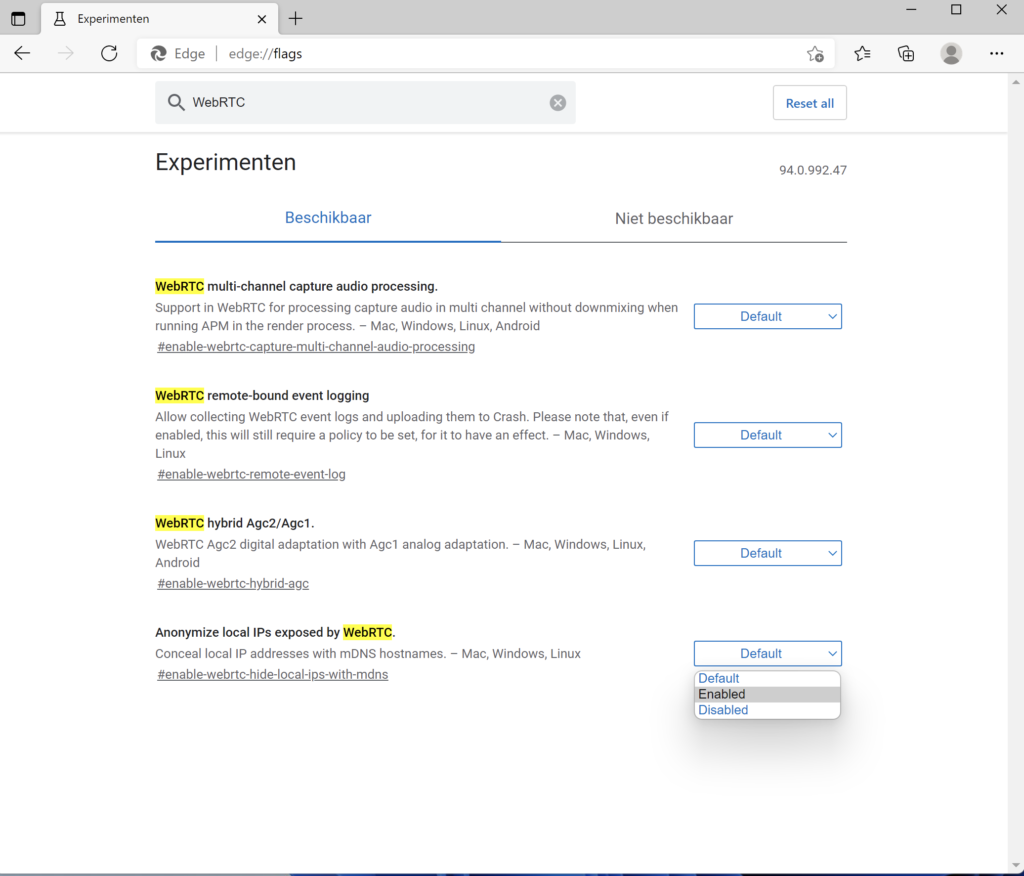

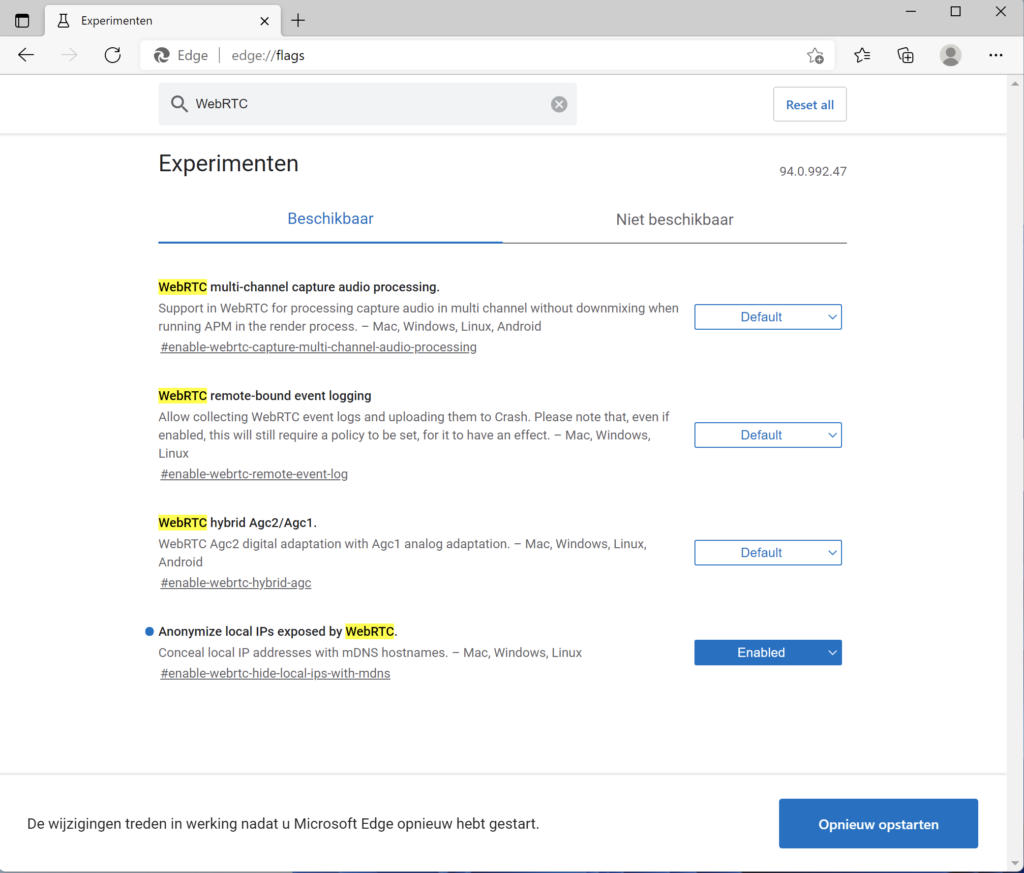

Microsoft is op de hoogte van het IP-lek en is omgekeerd te werk gegaan. In plaats van het compleet uitschakelen van WebRTC, hoef je alleen maar een vinkje te zetten om je IP-adres te verbergen. Dat doe je zo:

- Typ about:flags in de adresbalk;

- Ga naar het gedeelte over WebRTC;

- Klik bij ‘Anonymize local IPs exposed by WebRTC’ op ‘Default’;

- Klik op ‘Enabled’;

- Start Microsoft Edge opnieuw op;

- Je WebRTC IP wordt nu verborgen.

WebRTC lek voorkomen? Gebruik een VPN

Alleen WebRTC blokkeren of uitschakelen is niet voldoende om lekken te voorkomen. Lekken kunnen namelijk ook van andere onderdelen in je browser komen. Daarom is het een goed idee altijd een volledige, versleutelde en extra beveiligde VPN te gebruiken.

Met een VPN maak je verbinding via een omleiding. De omleiding is de zogenaamde VPN-server. Deze server beveiligt je verbinding door de data die eroverheen wordt gestuurd te versleutelen. Pas bij de eindbestemming wordt de data ontsleuteld, zodat je gewoon kunt surfen en alle diensten op het net kunt gebruiken.

Een belangrijk voordeel in deze, is dat een VPN je een tijdelijk IP-adres geeft, namelijk het IP-adres van de VPN-server. Je hebt in dit artikel geleerd waar IP-adressen voor kunnen gebruikt worden en welke risico’s het lekken van IP-adressen geeft. Door een ander IP-adres te gebruiken, via de VPN, ben je lastiger te traceren. Het aanvallen met DDoS-aanvallen van het IP is voor kwaadwillenden nutteloos, omdat dan in het slechtste geval de server bij de VPN-dienst platgaat, en niet jouw persoonlijke verbinding. Het komt dus niet aan bij degene aan wie het gericht is.

Wanneer je een anonieme VPN-dienst gebruikt, kan dit helpen om het privacyprobleem op te lossen. Het verbergt je IP-adres en blokkeert in de meeste gevallen het WebRTC-lek. Wat WebRTC kan detecteren, is het lokale adres of het VPN-serveradres. Daar hoef je niet bang voor te zijn. Het is meestal hetzelfde als wanneer je de Wi-Fi-router gebruikt om toegang te krijgen tot het netwerk. Mensen buiten jouw netwerk kunnen niets met jouw lokale IP-adres.

Gebruik geen gratis VPN, maar een betaalde VPN van een legitieme aanbieder met een goede reputatie. Gratis VPN’s verzamelen alsnog persoonlijke informatie en houden je gebruik bij. Op die manier geniet je nog geen privacy. Betaalde VPN’s hebben juist vaak een no-log-beleid. Dan wordt er niets bijgehouden.

Houd bij de keuze voor je VPN rekening met waar het hoofdkantoor van de VPN staat. Staat deze in de Verenigde Staten, het Verenigd Koninkrijk, Australië, Canada of Nieuw-Zeeland? Dan moet de VPN-dienst wel logs maken en deze overhandigen aan de overheid. Daarom kun je het best kiezen voor een VPN met een hoofdkantoor in bijvoorbeeld Panama of de Seychellen.

Kan een proxy helpen?

Als je een proxyserver gebruikt, kan WebRTC je echte adres vrijgeven. Je dekking is dus zo goed als niet-bestaand. Een proxy maskeert alleen je IP-adres, maar verandert deze niet daadwerkelijk. Wanneer je een VPN gebruikt, wordt je verbinding omgeleid, waardoor je echt een ander IP-adres gebruikt. Op die manier kan je masker niet afvallen.

Daarom raden we aan om geen proxy te gebruiken, maar een VPN. Op die manier weet je zeker dat je IP-adres niet gelekt zal worden tijdens het gebruik van het WebRTC-protocol.

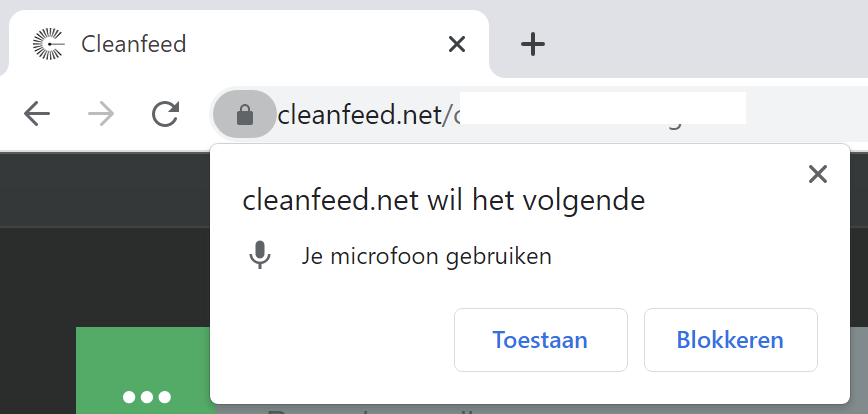

Toegang tot camera en microfoon

Vraagt je browser je om toestemming om je camera en microfoon te gebruiken? Sta dit alleen toe als je van plan bent om een videogesprek of audiogesprek te houden. Als je browser dit zomaar vraagt, kan dat duiden op hackers die je proberen af te luisteren. Ga daarom voorzichtig om met het geven van toestemming.

Door deze tips ter harte te nemen en een VPN te gebruiken, kun je veilig WebRTC gebruiken. Een VPN zorgt ervoor dat je een stuk veiliger internet. Je IP-adres is veilig. Op die manier voorkom je dat je slachtoffer wordt van cybercrime via online communicatie via audio en video.